Hiện nay, an ninh mạng đang trở thành mối quan tâm hàng đầu của các tổ chức, doanh nghiệp và cá nhân. Tuy nhiên, bên cạnh những lợi ích to lớn mà công nghệ mang lại, chúng ta cũng phải đối mặt với vô vàn nguy cơ và thách thức về bảo mật. Một trong những mối đe dọa lớn nhất chính là các lỗ hổng bảo mật – những sơ hở, điểm yếu trong hệ thống có thể bị tin tặc khai thác để đánh cắp dữ liệu, phá hoại hoặc chiếm quyền kiểm soát. Vậy lỗ hổng bảo mật là gì? Làm thế nào để phát hiện và khắc phục chúng? Hãy cùng Elite tìm hiểu kỹ hơn qua bài viết dưới đây.

Lỗ hổng bảo mật là gì?

Định nghĩa

Lỗ hổng bảo mật (security vulnerability) là những điểm yếu, sơ hở trong phần mềm, phần cứng, giao thức hoặc cấu hình hệ thống cho phép kẻ tấn công truy cập trái phép, khai thác và gây tổn hại. Các lỗ hổng này có thể xuất phát từ lỗi lập trình, thiết kế kém, cấu hình sai hoặc do sự bất cẩn của người dùng.

Phân loại

Lỗ hổng bảo mật có thể được chia thành nhiều loại dựa trên tính chất và mức độ nghiêm trọng

- Lỗ hổng nghiêm trọng (critical): cho phép kẻ tấn công chiếm quyền kiểm soát hoàn toàn hệ thống.

- Lỗ hổng cao (high): ảnh hưởng nghiêm trọng đến tính bảo mật, toàn vẹn dữ liệu.

- Lỗ hổng trung bình (medium): gây rò rỉ thông tin nhạy cảm, làm gián đoạn hoạt động hệ thống.

- Lỗ hổng thấp (low): ít tác động, dễ khắc phục.

Tác động

Lỗ hổng bảo mật tiềm ẩn nhiều nguy cơ và hậu quả nặng nề:

- Đánh cắp dữ liệu, thông tin cá nhân, tài khoản, mật khẩu.

- Cài mã độc, virus, phần mềm gián điệp.

- Thay đổi, phá hoại nội dung website.

- Chiếm quyền điều khiển từ xa, tấn công DDoS.

- Gây thiệt hại về uy tín, tài chính cho tổ chức, doanh nghiệp.

Các loại lỗ hổng bảo mật phổ biến

Lỗ hổng tiêm mã (Injection)

Lỗ hổng tiêm mã xảy ra khi ứng dụng cho phép người dùng nhập dữ liệu không tin cậy và thực thi chúng mà không có bất kỳ xác thực hoặc mã hóa nào. Kẻ tấn công có thể lợi dụng điều này để chèn các đoạn mã độc SQL, OS, LDAP nhằm truy cập trái phép cơ sở dữ liệu, thực thi lệnh hệ thống.

Lỗ hổng tập lệnh chéo trang (XSS)

XSS là một trong những lỗ hổng web phổ biến nhất. Nó cho phép hacker chèn các đoạn mã JavaScript độc hại vào trang web và thực thi chúng trên trình duyệt của nạn nhân. Từ đó có thể đánh cắp cookie, session, thông tin cá nhân hoặc chuyển hướng người dùng đến các trang lừa đảo.

Lỗi tràn bộ đệm (Buffer Overflow)

Tràn bộ đệm xảy ra khi một chương trình cố gắng lưu trữ dữ liệu vượt quá kích thước bộ nhớ đệm được cấp phát. Điều này tạo ra khoảng trống cho tin tặc chèn mã độc, thực thi các lệnh tùy ý và nâng cao đặc quyền truy cập.

Lỗ hổng Zero-day

Lỗ hổng zero-day là những lỗ hổng chưa được công bố và chưa có bản vá. Chúng thường được phát hiện bởi tin tặc trước nhà phát triển và có thể bị khai thác mà không bị phát hiện trong một thời gian dài. Lỗ hổng zero-day tiềm ẩn nguy cơ cao vì khó lường và khó phòng chống.

Lỗ hổng logic (Logic Flaw)

Lỗ hổng logic là sai sót trong thiết kế, triển khai chức năng của ứng dụng web cho phép kẻ tấn công đi chệch khỏi quy trình bình thường. Ví dụ như bỏ qua bước xác thực, truy cập vào tài nguyên bị hạn chế, thay đổi giá sản phẩm trong giỏ hàng.

Làm thế nào để phát hiện lỗ hổng bảo mật?

Quét tự động

Sử dụng các công cụ quét lỗ hổng tự động như scanner, fuzzer để rà soát toàn bộ hệ thống, ứng dụng web và tìm ra các điểm yếu tiềm ẩn. Các công cụ phổ biến như Nessus, Acunetix, Burp Suite có thể giúp tiết kiệm thời gian và phát hiện nhanh các lỗ hổng phổ biến.

Kiểm tra thủ công

Kiểm tra thủ công đòi hỏi chuyên gia bảo mật phải hiểu sâu về cấu trúc, nguyên lý hoạt động của hệ thống để tìm ra các lỗ hổng logic, lỗi cấu hình mà công cụ tự động khó phát hiện. Họ sẽ phân tích mã nguồn, thử các kịch bản tấn công và tìm cách vượt qua các rào cản bảo mật.

Phát hiện xâm nhập (Penetration Testing)

Pentest là một phương pháp đánh giá bảo mật bằng cách mô phỏng các cuộc tấn công thực tế nhằm tìm ra lỗ hổng và đánh giá khả năng chống chịu của hệ thống. Các chuyên gia bảo mật sẽ sử dụng nhiều kỹ thuật và công cụ khác nhau để xâm nhập vào hệ thống, leo thang đặc quyền và truy cập vào dữ liệu nhạy cảm, từ đó đưa ra khuyến nghị khắc phục.

Cập nhật phần mềm và hệ điều hành

Các nhà phát triển liên tục tung ra các bản vá lỗi và cập nhật bảo mật để sửa các lỗ hổng đã biết. Do đó, việc cập nhật phần mềm, hệ điều hành lên phiên bản mới nhất sẽ giúp hệ thống an toàn hơn và tránh bị khai thác bởi các lỗ hổng cũ.

Cách khắc phục lỗ hổng bảo mật

Cài đặt bản vá lỗi

Ngay khi phát hiện lỗ hổng, điều đầu tiên cần làm là tìm và cài đặt bản vá tương ứng từ nhà phát triển. Bản vá sẽ sửa lỗi trong mã nguồn và bịt lấp các lỗ hổng đã bị công bố. Tuy nhiên cần kiểm tra kỹ tính tương thích và ảnh hưởng của bản vá đến hệ thống trước khi cài đặt.

Cấu hình bảo mật

Nhiều lỗ hổng bảo mật bắt nguồn từ việc cấu hình hệ thống không đúng cách như mở các cổng dịch vụ không cần thiết, sử dụng mật khẩu mặc định, phân quyền sai. Do đó cần rà soát và điều chỉnh lại các cấu hình theo hướng tăng cường bảo mật, tuân thủ các tiêu chuẩn, chính sách và thực tiễn tốt nhất.

Sử dụng mật khẩu mạnh

Mật khẩu yếu, dễ đoán là một trong những nguyên nhân hàng đầu dẫn đến việc bị tấn công và lộ lỗ hổng. Vì vậy, cần thực thi chính sách mật khẩu mạnh bao gồm: độ dài tối thiểu, sự kết hợp của chữ hoa, chữ thường, số, ký tự đặc biệt, thay đổi định kỳ và không sử dụng lại mật khẩu cho nhiều tài khoản.

Nâng cao nhận thức về bảo mật

Con người luôn là mắt xích yếu nhất trong an ninh mạng. Việc thiếu hiểu biết và cẩu thả của người dùng có thể vô tình mở ra cánh cửa cho kẻ tấn công. Do đó, cần đào tạo, tuyên truyền nâng cao ý thức và kỹ năng bảo mật cho nhân viên như nhận biết email lừa đảo, không mở file đính kèm đáng ngờ, bảo vệ thông tin cá nhân.

Giám sát hệ thống

Chủ động giám sát liên tục hoạt động của hệ thống và mạng để phát hiện kịp thời các dấu hiệu bất thường như truy cập trái phép, thay đổi cấu hình, kết nối đáng ngờ. Sử dụng các công cụ như IDS/IPS, SIEM, phân tích log để cảnh báo sớm và ngăn chặn các cuộc tấn công nhằm vào lỗ hổng.

Phòng ngừa lỗ hổng bảo mật hiệu quả

Để phòng ngừa lỗ hổng bảo mật một cách toàn diện, chúng ta cần xây dựng một chiến lược bảo mật tổng thể và đồng bộ, tập trung vào các yếu tố chính sau:

- Thiết kế và phát triển an toàn: Đưa yêu cầu bảo mật ngay từ đầu vào quy trình phát triển phần mềm, áp dụng các nguyên tắc lập trình an toàn, đánh giá rủi ro và kiểm thử kỹ lưỡng trước khi triển khai.

- Kiểm tra bản vá và cập nhật: Thiết lập quy trình để theo dõi, đánh giá và triển khai kịp thời các bản vá, cập nhật bảo mật từ nhà cung cấp, ưu tiên các bản vá quan trọng và khẩn cấp.

- Mã hóa, xác minh mạnh: Sử dụng các giao thức mã hóa mạnh như SSL/TLS để bảo vệ truyền thông, áp dụng các cơ chế xác thực đa yếu tố, quản lý an toàn khóa mã hóa.

- Giám sát và phản ứng kịp thời trước sự cố bất ngờ: Xây dựng hệ thống giám sát toàn diện, liên tục để phát hiện các mối đe dọa và lỗ hổng mới, sẵn sàng các phương án ứng phó, khắc phục sự cố kịp thời.

- Đào tạo và nâng cao nhận thức: Thường xuyên tổ chức các khóa đào tạo, diễn tập để nâng cao kỹ năng và ý thức bảo mật cho nhân viên, xây dựng văn hóa bảo mật trong tổ chức.

Áp dụng phương pháp tiếp cận phòng thủ chiều sâu

Phòng thủ chiều sâu (Defense-in-Depth) là một chiến lược bảo mật đa tầng, kết hợp nhiều lớp kiểm soát và biện pháp bảo vệ khác nhau để tạo ra một hệ thống phòng thủ toàn diện. Thay vì chỉ dựa vào một biện pháp duy nhất, phòng thủ chiều sâu giả định rằng bất kỳ một lớp bảo vệ nào cũng có thể bị vượt qua, do đó cần có các lớp bảo vệ tiếp theo để ngăn chặn, làm chậm và phát hiện xâm nhập. Các thành phần chính trong mô hình phòng thủ chiều sâu bao gồm:

- Bảo mật vật lý: kiểm soát truy cập vật lý vào các khu vực quan trọng, giám sát camera, khóa an toàn.

- Bảo mật mạng: sử dụng tường lửa, mã hóa, mạng riêng ảo VPN, phân vùng mạng.

- Bảo mật ứng dụng: xác thực và phân quyền người dùng, kiểm tra đầu vào, mã hóa dữ liệu.

- Bảo mật thiết bị đầu cuối: quản lý thiết bị di động, mã hóa đĩa cứng, kiểm soát truy cập.

- Giám sát và phản ứng sự cố: phát hiện xâm nhập, phân tích hành vi bất thường, ứng phó sự cố.

Sử dụng công nghệ mã hóa

Mã hóa là một trong những biện pháp quan trọng nhất để bảo vệ tính bảo mật và toàn vẹn của thông tin. Bằng cách chuyển đổi dữ liệu thành một dạng không thể đọc được nếu không có khóa giải mã, mã hóa giúp ngăn chặn truy cập trái phép, đánh cắp hoặc sửa đổi thông tin nhạy cảm. Một số ứng dụng quan trọng của mã hóa trong bảo mật hệ thống bao gồm:

- Mã hóa đĩa cứng: bảo vệ dữ liệu khỏi bị truy cập trái phép ngay cả khi thiết bị bị mất hoặc bị đánh cắp.

- Mã hóa truyền thông: sử dụng giao thức như SSL/TLS, VPN để bảo vệ dữ liệu truyền qua mạng.

- Mã hóa email và tài liệu: bảo vệ tính bảo mật của thông tin trao đổi và lưu trữ.

- Mã hóa cơ sở dữ liệu: ngăn chặn truy cập trái phép vào các bản ghi nhạy cảm.

Để triển khai mã hóa hiệu quả, cần lựa chọn thuật toán mã hóa mạnh, quản lý an toàn khóa mã hóa, và thường xuyên cập nhật để đối phó với các nguy cơ mới.

Sao lưu dữ liệu thường xuyên

Sao lưu dữ liệu định kỳ là một biện pháp quan trọng để bảo vệ thông tin khỏi bị mất mát do lỗi phần cứng, phần mềm, tấn công mạng hoặc thảm họa. Bằng cách tạo ra các bản sao dự phòng của dữ liệu quan trọng và lưu trữ chúng ở một địa điểm an toàn, tổ chức có thể nhanh chóng khôi phục hoạt động sau sự cố mà không bị gián đoạn nghiêm trọng. Một số nguyên tắc cần tuân thủ khi xây dựng kế hoạch sao lưu dữ liệu bao gồm:

- Xác định dữ liệu quan trọng cần sao lưu, ưu tiên theo tác động của chúng đối với hoạt động.

- Lựa chọn phương pháp sao lưu phù hợp như sao lưu đầy đủ, sao lưu gia tăng, sao lưu vi sai.

- Thiết lập lịch sao lưu định kỳ, tự động hóa quy trình để đảm bảo tính nhất quán.

- Mã hóa và bảo vệ các bản sao lưu khỏi truy cập trái phép, sửa đổi.

- Kiểm tra và diễn tập khôi phục dữ liệu định kỳ để đảm bảo tính sẵn sàng.

- Lưu trữ các bản sao lưu ở nhiều địa điểm, kết hợp lưu trữ tại chỗ và đám mây.

Lập kế hoạch phản ứng sự cố

Không có hệ thống nào là hoàn toàn an toàn và miễn nhiễm với các cuộc tấn công và sự cố bảo mật. Vì vậy, mỗi tổ chức cần chuẩn bị sẵn một kế hoạch phản ứng sự cố chi tiết, bao gồm các quy trình, công cụ và nguồn lực cần thiết để phát hiện, ngăn chặn, điều tra và khắc phục sự cố một cách nhanh chóng và hiệu quả, giảm thiểu tác động đến hoạt động và uy tín. Các bước chính trong quy trình phản ứng sự cố bao gồm:

- Chuẩn bị: thành lập đội ứng phó sự cố, xây dựng các quy trình, chuẩn bị công cụ và nguồn lực.

- Phát hiện: liên tục giám sát hệ thống, mạng để phát hiện dấu hiệu của sự cố.

- Ngăn chặn: triển khai các biện pháp để ngăn chặn thiệt hại lan rộng và bảo vệ bằng chứng.

- Phân tích: điều tra nguyên nhân gốc rễ, đánh giá mức độ thiệt hại và rủi ro.

- Khắc phục: loại bỏ mối đe dọa, khôi phục hệ thống và dữ liệu, sửa chữa lỗ hổng.

- Bài học kinh nghiệm: đánh giá phản ứng, cập nhật quy trình, đào tạo nhân viên.

Một kế hoạch phản ứng sự cố hiệu quả đòi hỏi sự phối hợp chặt chẽ giữa các bộ phận liên quan, thông tin kịp thời cho các bên liên quan và liên tục cải tiến dựa trên kinh nghiệm thực tế.

Cập nhật liên tục về các mối đe dọa mới

Mối đe dọa an ninh mạng liên tục thay đổi với sự xuất hiện của các lỗ hổng và kỹ thuật tấn công mới. Để duy trì bảo mật vững chắc, các tổ chức, doanh nghiệp cần liên tục cập nhật kiến thức về các mối đe dọa mới nhất, xu hướng tấn công và các biện pháp phòng ngừa tiên tiến. Điều này đòi hỏi:

- Theo dõi các nguồn tin uy tín về an ninh mạng như bản tin bảo mật, báo cáo nghiên cứu.

- Tham gia các diễn đàn, hội thảo chuyên ngành để học hỏi kinh nghiệm và chia sẻ thông tin.

- Hợp tác chặt chẽ với các đối tác, nhà cung cấp và cơ quan chức năng để chia sẻ tin tức tình báo về mối đe dọa.

- Thường xuyên đánh giá rủi ro, kiểm tra và đánh giá lại tình trạng bảo mật của hệ thống.

- Cập nhật và nâng cấp liên tục các công cụ, kỹ thuật bảo mật để đáp ứng với các thách thức mới.

Tiếp cận chủ động và linh hoạt trong việc thích ứng với các mối đe dọa mới sẽ giúp tổ chức giảm thiểu rủi ro và duy trì khả năng phục hồi trước các cuộc tấn công.

Vai trò của các công cụ bảo mật trong phòng ngừa lỗ hổng

Các công cụ bảo mật đóng vai trò quan trọng trong việc phát hiện, ngăn chặn và giảm thiểu tác động của các lỗ hổng và mối đe dọa an ninh mạng. Chúng cung cấp các tính năng và khả năng tự động hóa giúp tổ chức bảo vệ hệ thống một cách hiệu quả hơn. Dưới đây là một số công cụ bảo mật phổ biến:

Phần mềm chống virus và phần mềm độc hại

Phần mềm chống virus và phần mềm độc hại (anti-malware) là công cụ không thể thiếu để bảo vệ hệ thống khỏi các mối đe dọa như virus, trojan, spyware, ransomware. Chúng sử dụng các kỹ thuật như quét chữ ký, phát hiện heuristic và giám sát hành vi để tìm và loại bỏ mã độc trước khi chúng có thể gây hại. Để duy trì hiệu quả bảo vệ, cần cập nhật cơ sở dữ liệu chữ ký thường xuyên và quét toàn bộ hệ thống định kỳ.

Hệ thống phát hiện xâm nhập (IDS)

IDS là công cụ giám sát mạng và hệ thống để phát hiện các dấu hiệu của hoạt động bất thường hoặc đáng ngờ có thể là dấu hiệu của một cuộc tấn công. Nó sử dụng các kỹ thuật như phân tích chữ ký, phát hiện bất thường và giám sát tính toàn vẹn để xác định các mối đe dọa tiềm ẩn. Khi phát hiện một sự kiện đáng ngờ, IDS sẽ tạo cảnh báo cho quản trị viên để điều tra và xử lý kịp thời.

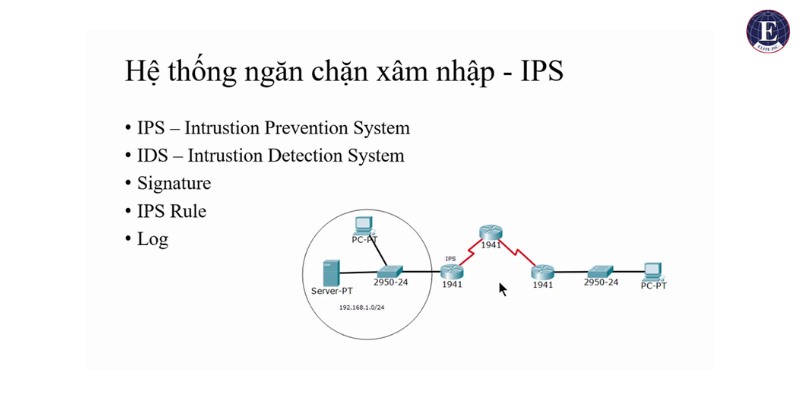

Hệ thống ngăn chặn xâm nhập (IPS)

IPS tương tự như IDS nhưng nó còn có khả năng chủ động ngăn chặn các cuộc tấn công khi phát hiện. Nó có thể chặn các gói tin độc hại, ngắt kết nối đáng ngờ hoặc cấu hình lại tường lửa để ngăn chặn truy cập trái phép. IPS thường được tích hợp với các thiết bị bảo mật khác như tường lửa, thiết bị định tuyến để tạo thành một giải pháp bảo mật tổng thể.

Công cụ quét lỗ hổng

Công cụ quét lỗ hổng là phần mềm tự động tìm kiếm và xác định các điểm yếu trong hệ thống, ứng dụng và mạng. Chúng sử dụng cơ sở dữ liệu về các lỗ hổng đã biết và các kỹ thuật thăm dò để phát hiện các lỗ hổng như cấu hình sai, bản vá lỗi thiếu, mật khẩu yếu. Kết quả quét giúp tổ chức đánh giá rủi ro và ưu tiên các biện pháp khắc phục. Một số công cụ quét lỗ hổng phổ biến là Nessus, Acunetix, OpenVAS.

Công cụ mã hóa dữ liệu

Công cụ mã hóa dữ liệu giúp bảo vệ tính bảo mật và toàn vẹn của thông tin bằng cách chuyển đổi chúng thành dạng không thể đọc được nếu không có khóa giải mã. Các công cụ này sử dụng các thuật toán mã hóa mạnh như AES, RSA để mã hóa dữ liệu khi lưu trữ trên đĩa cứng, trong cơ sở dữ liệu hoặc khi truyền qua mạng. Một số công cụ mã hóa phổ biến bao gồm BitLocker, FileVault, VeraCrypt, GnuPG.Bằng cách kết hợp và triển khai đồng bộ các công cụ bảo mật, tổ chức có thể xây dựng một hệ thống phòng thủ nhiều lớp, giảm thiểu rủi ro và nâng cao khả năng phát hiện và ứng phó với các mối đe dọa và lỗ hổng bảo mật.

Các biện pháp bảo mật

Để bảo vệ hệ thống và dữ liệu khỏi các cuộc tấn công nhằm vào lỗ hổng bảo mật, tổ chức cần áp dụng một loạt các biện pháp bảo mật kỹ thuật và quản lý. Dưới đây là một số biện pháp quan trọng:

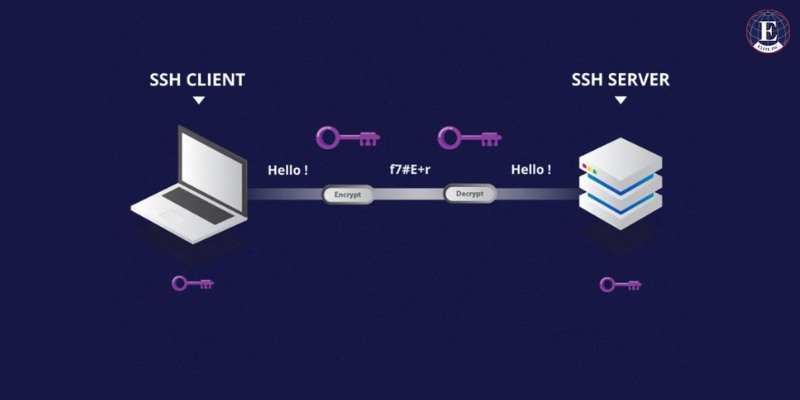

Bảo vệ máy chủ bằng SSH key

SSH (Secure Shell) là một giao thức mạng cho phép thiết lập kết nối mạng an toàn, mã hóa giữa hai thiết bị. Thay vì sử dụng mật khẩu, việc xác thực qua SSH có thể được thực hiện bằng cặp khóa mã hóa công khai và riêng tư. Điều này giúp ngăn chặn hiệu quả các cuộc tấn công dò mật khẩu và đảm bảo chỉ người dùng được ủy quyền mới có thể truy cập vào máy chủ. Để triển khai xác thực SSH bằng khóa, cần thực hiện các bước sau:

- Tạo cặp khóa trên máy khách bằng lệnh ssh-keygen.

- Sao chép khóa công khai lên máy chủ và lưu vào file ~/.ssh/authorized_keys.

- Cấu hình SSH trên máy chủ chỉ cho phép xác thực bằng khóa và vô hiệu hóa đăng nhập bằng mật khẩu.

- Bảo vệ khóa riêng tư trên máy khách bằng cụm mật khẩu mạnh.

Thiết lập tường lửa để bảo vệ hệ thống máy chủ

Tường lửa là một thành phần không thể thiếu trong bảo mật hệ thống, giúp kiểm soát và lọc lưu lượng mạng giữa các mạng hoặc giữa một máy chủ và Internet. Bằng cách thiết lập các quy tắc cho phép hoặc chặn các kết nối dựa trên địa chỉ IP, cổng và giao thức, tường lửa giúp ngăn chặn truy cập trái phép, hạn chế bề mặt tấn công và bảo vệ các dịch vụ quan trọng. Để cấu hình tường lửa hiệu quả, cần:

- Áp dụng chính sách “deny all, permit by exception”, chỉ mở các cổng cần thiết cho các dịch vụ.

- Hạn chế truy cập từ xa chỉ từ các địa chỉ IP tin cậy.

- Sử dụng tường lửa ứng dụng web (WAF) để bảo vệ các ứng dụng web chống lại các cuộc tấn công như SQL injection, XSS.

- Thường xuyên giám sát và phân tích nhật ký tường lửa để phát hiện các bất thường.

Bảo vệ máy chủ với biện pháp thiết lập VPN

VPN (Virtual Private Network) là một công nghệ cho phép thiết lập một kết nối mạng riêng ảo, an toàn thông qua một mạng công cộng như Internet. Bằng cách sử dụng các giao thức mã hóa và xác thực mạnh, VPN bảo vệ tính bảo mật và toàn vẹn của dữ liệu truyền giữa máy chủ và người dùng từ xa, ngăn chặn nghe lén và tấn công trung gian. Để triển khai VPN bảo vệ máy chủ, cần:

- Lựa chọn một giải pháp VPN tin cậy, hỗ trợ các giao thức bảo mật như OpenVPN, IKEv2/IPSec.

- Cấu hình máy chủ VPN với chứng chỉ và khóa mã hóa mạnh.

- Thiết lập xác thực người dùng VPN dựa trên username/password kết hợp với xác thực đa yếu tố.

- Định tuyến lưu lượng truy cập máy chủ thông qua VPN và hạn chế truy cập trực tiếp từ Internet.

- Giám sát hoạt động VPN và xử lý kịp thời các sự cố.

Mã hóa bằng SSL và TLS

SSL (Secure Sockets Layer) và TLS (Transport Layer Security) là các giao thức mã hóa tiêu chuẩn để thiết lập kênh truyền thông an toàn giữa máy khách và máy chủ. Bằng cách sử dụng chứng chỉ số và thuật toán mã hóa khóa công khai, SSL/TLS bảo vệ tính bảo mật và toàn vẹn của dữ liệu trao đổi, chống lại nghe lén và giả mạo. Việc triển khai SSL/TLS là bắt buộc đối với các website xử lý thông tin nhạy cảm như thông tin đăng nhập, thanh toán, và còn giúp xây dựng lòng tin của người dùng và cải thiện thứ hạng tìm kiếm. Để triển khai SSL/TLS, cần:

- Lựa chọn nhà cung cấp chứng chỉ SSL/TLS uy tín và mua chứng chỉ phù hợp với nhu cầu.

- Cài đặt chứng chỉ trên máy chủ web và cấu hình để sử dụng các bộ mã hóa và phiên bản giao thức an toàn.

- Chuyển hướng tất cả lưu lượng HTTP sang HTTPS.

- Sử dụng HSTS (HTTP Strict Transport Security) để buộc trình duyệt luôn sử dụng kết nối HTTPS.

- Giám sát và gia hạn chứng chỉ trước khi hết hạn.

HPE – Máy chủ bảo mật với hiệu suất cao cho doanh nghiệp

Để đáp ứng nhu cầu ngày càng cao về bảo mật và hiệu năng trong môi trường doanh nghiệp, HPE (Hewlett Packard Enterprise) cung cấp các dòng máy chủ tiên tiến với nhiều tính năng bảo mật tích hợp. Các máy chủ HPE ProLiant Gen11 trang bị hệ thống bảo mật Silicon Root of Trust, cung cấp khả năng bảo vệ từ phần cứng, phần mềm đến firmware, ngăn chặn các cuộc tấn công từ chối dịch vụ, truy cập trái phép và đảm bảo tính toàn vẹn của hệ thống ngay từ quá trình khởi động.

Bên cạnh đó, các máy chủ HPE còn hỗ trợ công nghệ mã hóa dữ liệu, quản lý an toàn khóa mã hóa, cùng với các tính năng quản lý và giám sát từ xa thông qua iLO (Integrated Lights-Out), cho phép quản trị viên dễ dàng cấu hình, vá lỗi và ứng phó với các sự cố bảo mật. Kết hợp với hiệu năng vượt trội nhờ bộ vi xử lý Intel Xeon, bộ nhớ DDR4 và công nghệ lưu trữ NVMe, các máy chủ HPE ProLiant Gen11 là lựa chọn lý tưởng cho các doanh nghiệp đang tìm kiếm giải pháp bảo mật toàn diện và hiệu quả.

Câu hỏi thường gặp về lỗ hổng bảo mật

Lỗ hổng bảo mật là gì?

Lỗ hổng bảo mật là điểm yếu trong phần mềm, phần cứng hoặc quy trình cho phép tin tặc truy cập trái phép, đánh cắp hoặc phá hoại hệ thống và dữ liệu.

Làm thế nào để phát hiện lỗ hổng bảo mật?

Lỗ hổng bảo mật có thể được phát hiện thông qua quét tự động bằng công cụ, kiểm tra thủ công, phát hiện xâm nhập và theo dõi các bản cập nhật, thông báo lỗ hổng từ các nhà cung cấp.

Tại sao cần vá lỗ hổng bảo mật?

Vá lỗ hổng bảo mật giúp ngăn chặn tin tặc khai thác các điểm yếu để xâm nhập hệ thống, đánh cắp dữ liệu hoặc cài mã độc. Việc không vá lỗi kịp thời có thể dẫn đến hậu quả nghiêm trọng như mất dữ liệu, gián đoạn hoạt động và thiệt hại tài chính.

Mất bao lâu để vá một lỗ hổng bảo mật?

Thời gian để vá một lỗ hổng phụ thuộc vào mức độ nghiêm trọng và phức tạp của lỗ hổng, cũng như khả năng của nhà phát triển trong việc tạo và phát hành bản vá. Các lỗ hổng nghiêm trọng thường được ưu tiên xử lý trong vòng vài ngày đến vài tuần.

Làm thế nào để ngăn ngừa lỗ hổng bảo mật?

Để ngăn ngừa lỗ hổng bảo mật, cần áp dụng các biện pháp như: cập nhật phần mềm và hệ thống thường xuyên, sử dụng phần mềm diệt virus và tường lửa, mã hóa dữ liệu, sao lưu định kỳ, quản lý bản vá, nâng cao nhận thức và đào tạo về an ninh mạng cho nhân viên.

Trong thời đại số hóa ngày nay, bảo mật thông tin là một nhiệm vụ quan trọng và liên tục của mọi tổ chức. Việc nhận diện và xử lý kịp thời các lỗ hổng bảo mật không chỉ giúp bảo vệ dữ liệu và tài sản quan trọng, mà còn đảm bảo sự ổn định và phát triển bền vững của doanh nghiệp. Hy vọng rằng bài viết này đã cung cấp cho mọi người những kiến thức hữu ích về lỗ hổng bảo mật, từ đó nâng cao nhận thức và sẵn sàng ứng phó trước các mối đe dọa an ninh mạng.